O que é Cyber Kill Chain?

home > segurança cibernética > este artigo

– Introdução –

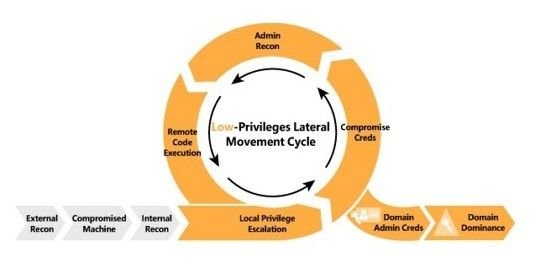

A Cyber Kill Chain, desenvolvida pela Lockheed Martin, é uma estrutura analítica e de resposta a incidentes usada para entender as fases críticas dos ataques cibernéticos. Originalmente inspirada em metodologias militares, a Cyber Kill Chain mapeia as etapas de um ataque cibernético, desde o reconhecimento inicial até a execução dos objetivos finais. Compreender esse ciclo não apenas permite a detecção antecipada de ameaças, mas também habilita a criação de estratégias eficazes de defesa, interrompendo o avanço do ataque em suas várias fases.

Ao dissecar os ataques dessa forma, as organizações podem melhorar sua postura de segurança e mitigar proativamente riscos cibernéticos que, de outra forma, poderiam resultar em danos catastróficos.

Os 7 Passos da Cyber Kill Chain

1. Reconhecimento (Reconnaissance)

- Objetivo: Identificar e coletar informações sobre a organização alvo.

- Descrição Técnica: Nesta fase inicial, os atacantes empregam uma variedade de técnicas de inteligência de fontes abertas (OSINT) para mapear o ambiente-alvo. Eles podem usar ferramentas automatizadas para varredura de rede, explorar bases de dados de vazamentos públicos, e analisar perfis de redes sociais, além de realizar footprinting sobre a infraestrutura, coletando endereços IP, configurações de servidores e potenciais vulnerabilidades.

- Ferramentas Comuns: Maltego, Shodan, Recon-ng, Nmap.

- Mitigação: Monitorar comportamentos anômalos em redes sociais e restringir a divulgação de informações sensíveis. Investir em treinamento de conscientização de funcionários.

- Ferramentas Comuns: Maltego, Shodan, Recon-ng, Nmap.

2. Armazenamento (Weaponization)

- Objetivo: Desenvolver ou adaptar ferramentas maliciosas com base nas vulnerabilidades identificadas.

- Descrição Técnica: Após a fase de reconhecimento, os invasores criam as “armas” digitais específicas. Isso pode incluir o desenvolvimento de malware sob medida ou a adaptação de kits de exploração conhecidos para explorar vulnerabilidades específicas da rede ou sistema alvo. Binários maliciosos são frequentemente empacotados em anexos de e-mails ou em links para downloads infectados.

- Exemplos Típicos: Criação de exploits baseados no Metasploit Framework, desenvolvimento de macros maliciosas em documentos do Office ou PDFs, e criação de kits de phishing.

- Mitigação: Implementar varreduras proativas e filtragem de anexos, além de sistemas de detecção de sandboxing.

- Exemplos Típicos: Criação de exploits baseados no Metasploit Framework, desenvolvimento de macros maliciosas em documentos do Office ou PDFs, e criação de kits de phishing.

3. Entrega (Delivery)

- Objetivo: Entregar a carga maliciosa ao alvo.

- Descrição Técnica: A entrega é o ponto em que o atacante envia a carga útil ao alvo. As vias comuns de entrega incluem phishing, downloads maliciosos, watering hole attacks ou exploit kits entregues através de navegadores web comprometidos.

- Ferramentas Comuns: Exploit Kits (e.g., Angler, Neutrino), campanhas de phishing com links disfarçados ou anexos executáveis.

- Mitigação: Proteção contra phishing, análise de links suspeitos em tempo real, e sistemas de sandboxing de e-mails para neutralizar anexos maliciosos.

- Ferramentas Comuns: Exploit Kits (e.g., Angler, Neutrino), campanhas de phishing com links disfarçados ou anexos executáveis.

4. Exploração (Exploitation)

- Objetivo: Explorar vulnerabilidades dentro do sistema alvo para comprometer sua segurança.

- Descrição Técnica: Aqui, a carga útil executa seu código, aproveitando vulnerabilidades no software ou sistemas operacionais da vítima. Isso pode ocorrer por meio da exploração de zero-days ou falhas conhecidas que ainda não foram corrigidas, permitindo a execução de código remoto ou o escalonamento de privilégios.

- Exemplos: Exploração de vulnerabilidades em navegadores, sistemas operacionais ou software desatualizado. Exploração de serviços vulneráveis como SMB ou RDP.

- Mitigação: Patching contínuo de sistemas, segmentação de rede e aplicação de regras de firewall que restringem a comunicação lateral.

- Exemplos: Exploração de vulnerabilidades em navegadores, sistemas operacionais ou software desatualizado. Exploração de serviços vulneráveis como SMB ou RDP.

5. Instalação (Installation)

- Objetivo: Estabelecer uma presença persistente no sistema comprometido.

- Descrição Técnica: Após a exploração bem-sucedida, o atacante instala backdoors, trojans ou outras formas de malware para garantir persistência. Isso permite que o invasor mantenha o controle do sistema alvo mesmo após tentativas de remoção.

- Exemplos: RATs (Remote Access Trojans), como Poison Ivy ou njRAT, são frequentemente usados para garantir persistência. O malware instalado pode alterar chaves de registro, criar serviços ocultos ou modificar arquivos do sistema.

- Mitigação: Aplicação de controles de segurança como EPP/EDR e uso de listas de permissões para execução de software.

- Exemplos: RATs (Remote Access Trojans), como Poison Ivy ou njRAT, são frequentemente usados para garantir persistência. O malware instalado pode alterar chaves de registro, criar serviços ocultos ou modificar arquivos do sistema.

6. Comando e Controle (Command and Control – C2)

- Objetivo: Manter uma linha de comunicação entre o invasor e o sistema comprometido.

- Descrição Técnica: Nesta fase, o malware instalado cria uma conexão com um servidor C2 externo, possibilitando que o invasor emita comandos adicionais e controle remotamente o sistema comprometido. O tráfego de C2 pode ser disfarçado como tráfego legítimo, usando técnicas como tunneling via HTTPS ou DNS exfiltration.

- Exemplos: Comunicação C2 através de canais criptografados, como Tor ou redes P2P, são comuns para evitar detecção.

- Mitigação: Monitoramento contínuo de tráfego anômalo de rede, bloqueio de domínios suspeitos, e uso de IDS/IPS.

- Exemplos: Comunicação C2 através de canais criptografados, como Tor ou redes P2P, são comuns para evitar detecção.

7. Ações em Objetivos (Actions on Objectives)

- Objetivo: Completar a missão do ataque.

- Descrição Técnica: O invasor atinge o objetivo final, que pode incluir o roubo de dados (exfiltração), destruição de sistemas, implantação de ransomware, ou simplesmente a criação de um pivot para atacar outros alvos. Nesta fase, o impacto do ataque se concretiza, podendo resultar em comprometimento total da rede, extorsão ou espionagem corporativa.

- Exemplos: Extração de dados financeiros, comprometer servidores críticos, ou inserir malware adicional para maximizar o impacto.

- Mitigação: Resposta rápida a incidentes, segmentação de redes para limitar movimentos laterais e criptografia de dados sensíveis para reduzir a gravidade de possíveis exfiltrações.

- Exemplos: Extração de dados financeiros, comprometer servidores críticos, ou inserir malware adicional para maximizar o impacto.

Impacto e Consequências de Ataques Baseados na Cyber Kill Chain

Ataques estruturados dentro do modelo da Cyber Kill Chain são muitas vezes sofisticados e multi-fase, o que os torna particularmente difíceis de detectar sem um monitoramento contínuo e profundo. O impacto pode variar desde vazamento massivo de dados até a destruição de infraestrutura essencial, como evidenciado em ataques de grande escala, como o NotPetya e o APT29.

Prevenção e Mitigação

1. Monitoramento Contínuo e Detecção de Anomalias

- Ferramentas: Implementar soluções de SIEM, sistemas de detecção de intrusões (IDS) e resposta a incidentes que monitoram o tráfego de rede e eventos de segurança em tempo real.

2. Educação e Treinamento de Funcionários

- Treinamento Antiphishing: Simulações periódicas de ataques e conscientização sobre técnicas de engenharia social.

3. Patch Management e Redução da Superfície de Ataque

- Atualizações Regulares: Implementar programas rigorosos de gerenciamento de vulnerabilidades para garantir que sistemas estejam sempre atualizados e protegidos contra vulnerabilidades conhecidas.

4. Camadas de Segurança Avançada

- Autenticação, Políticas e Segmentação: Autenticação Multi-fator (MFA), Políticas de Privilégios Mínimos e segmentação de rede para minimizar o impacto de comprometimentos e limitar movimentos laterais de atacantes.

Conclusão

A Cyber Kill Chain é uma ferramenta poderosa para compreender as táticas, técnicas e procedimentos (TTPs) usados por cibercriminosos, permitindo às organizações interromperem ataques em cada uma de suas fases. A adoção de uma postura defensiva em camadas, combinada com tecnologias avançadas de monitoramento e resposta, é essencial para se antecipar às ameaças e garantir a segurança da informação.

Atualizado em 07/09/2024.

Referências e Links Úteis:

- Lockheed Martin Cyber Kill Chain®: Site oficial

- Botnets – Uma Introdução Completa: Artigo da Kaspersky