Exploração de Vulnerabilidades em Operadoras Brasileiras

Descubra os riscos de vulnerabilidades em redes LTE/5G de operadoras brasileiras e como proteger usuários contra ameaças cibernéticas.

Descubra os riscos de vulnerabilidades em redes LTE/5G de operadoras brasileiras e como proteger usuários contra ameaças cibernéticas.

Descubra como implementar o Gerenciamento de Postura de Segurança de Aplicativos (ASPM) para proteger aplicativos e fortalecer a segurança.

Descubra os desafios do combate ao cibercrime no Telegram em 2025 e as estratégias para equilibrar segurança e privacidade.

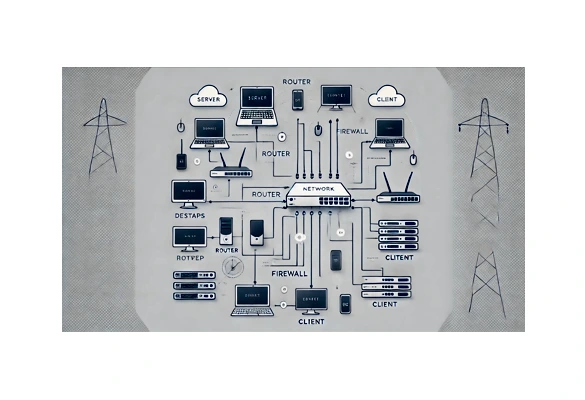

Aprenda as melhores práticas para um gerenciamento de rede eficiente, garantindo segurança, escalabilidade e alto desempenho.

Detalhamento sobre skimming cibernético, abordando definição, mecânica, componentes e importância da cibersegurança na proteção de dados.

Explore como canais no Telegram compartilham conteúdos cibercriminosos e as estratégias para mitigar esses riscos em um cenário digital crescente.

Explore o ABAC: um modelo avançado de controle de acesso que utiliza atributos para maior segurança, flexibilidade e controle granular.

Explore o RBAC, seu papel na segurança da informação, componentes, vantagens e como implementá-lo com eficácia.

Descubra como a Criptografia Pós-Quântica (PQC) pode proteger dados na era da computação quântica. Entenda riscos, algoritmos e estratégias de transição.

Descubra como o Telegram é usado na darknet para atividades ilícitas e os desafios de moderação dessa plataforma popular.